proxmox超融合集群用户授权

Proxmox超融合私有云交付以后,存在一些有风险的操作,如果把控制权完全交给经验不够的人,很可能造成不可预料的后果。比如修改节点主机名导致集群崩溃、对ceph ODS不当操作导致ceph故障…。为了保证超融合的安全稳定,有必要对不同的用户进行有效授权。

Proxmox的权限,涉及到数据中心及虚拟机(没有针对物理节点的相关权限)。几个地方的权限,要配合使用,方能有效。从权限的分布来看,没有什么规律,希望开发方能进一步改进。

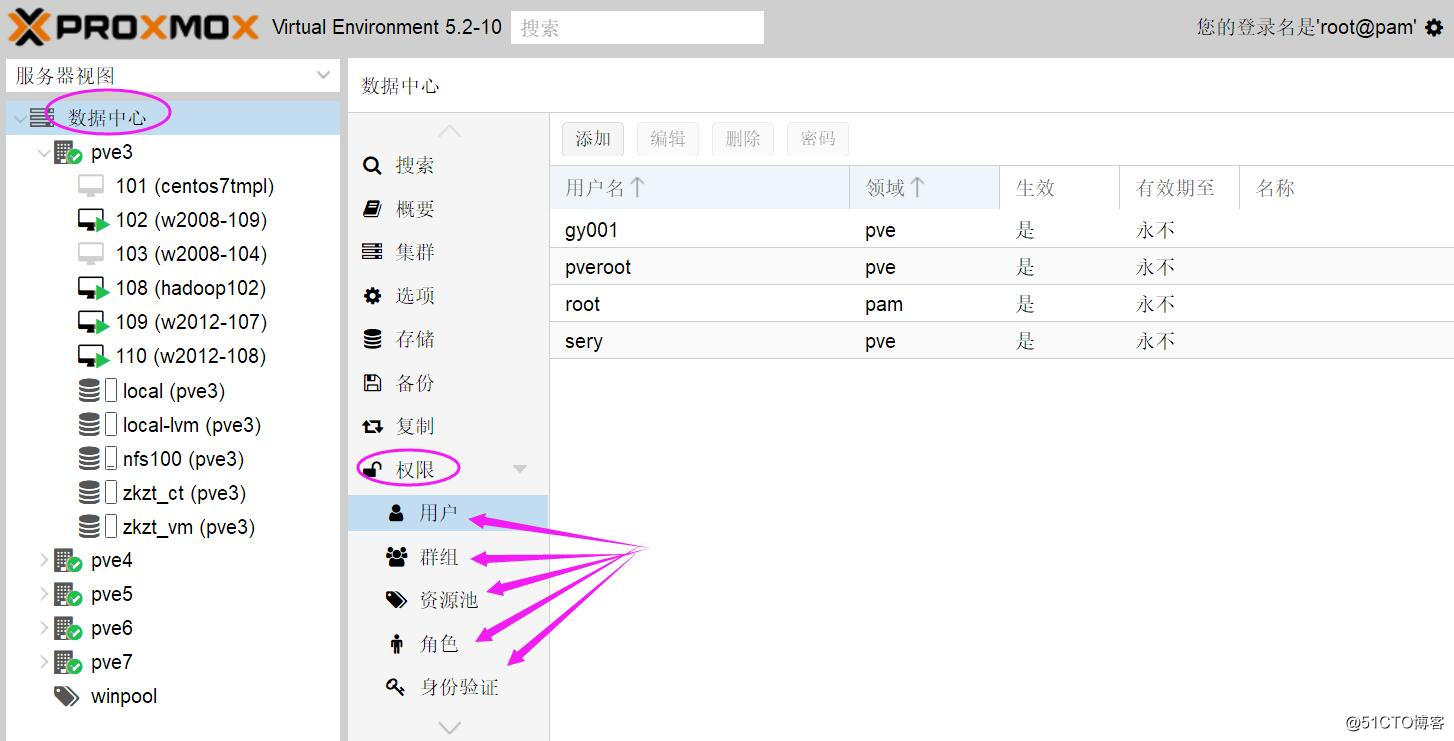

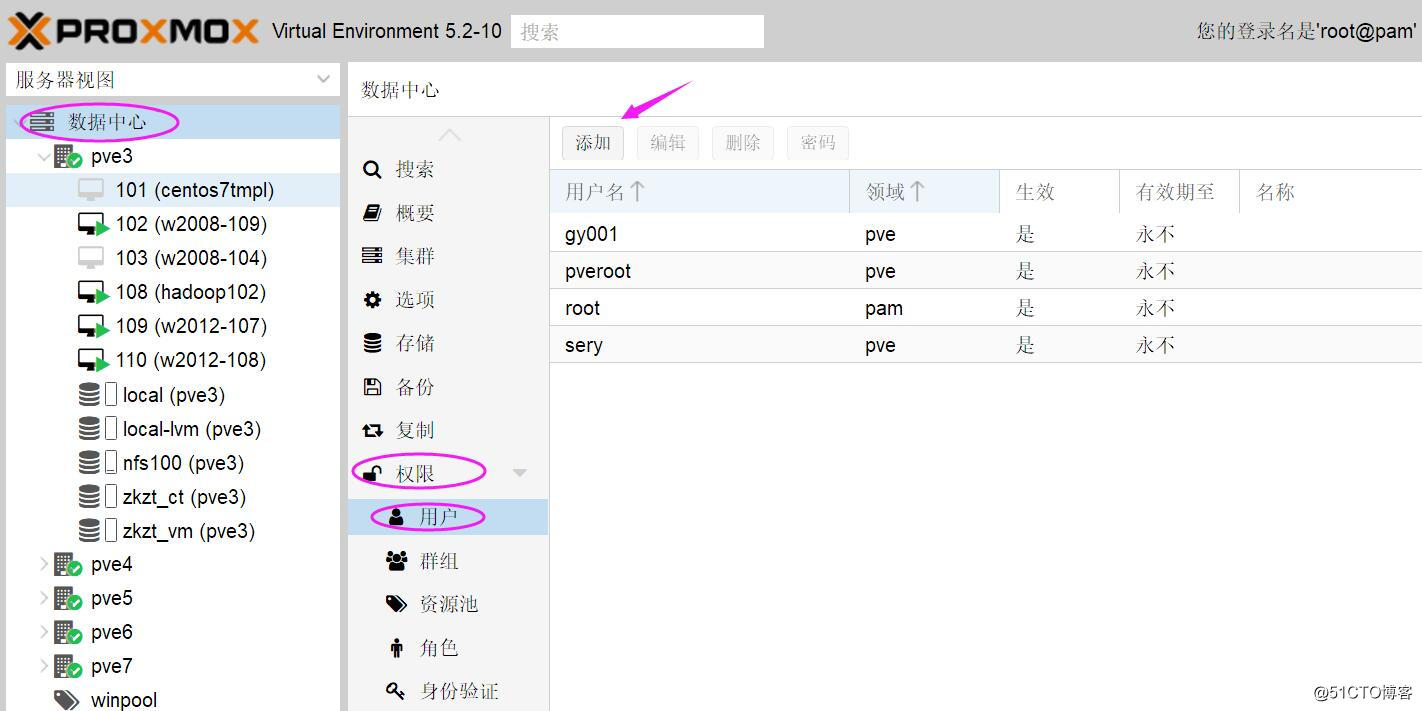

数据中心层面的权限菜单包括:用户、群组、资源池、角色及身份验证,其中常用的有前边四项,身份验证用得不频繁。

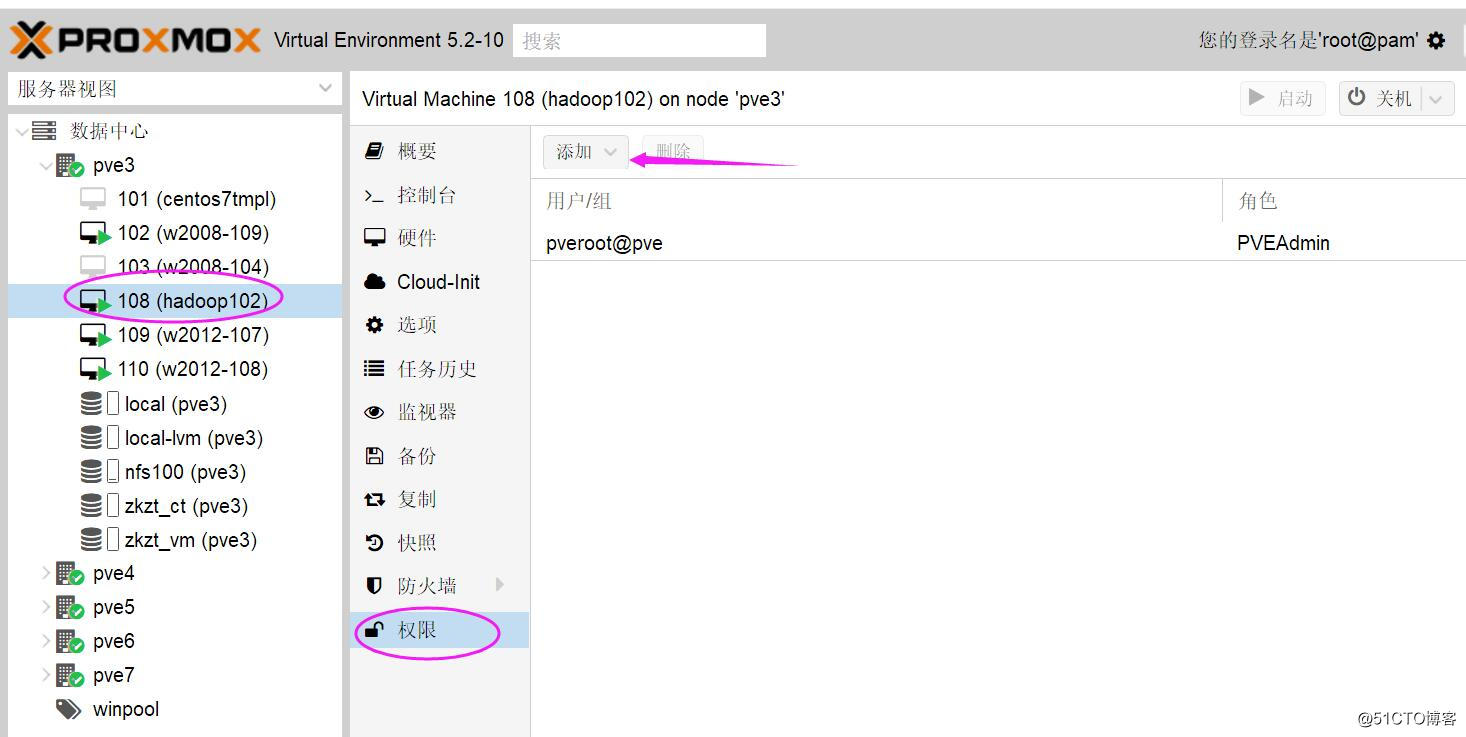

虚拟机或者存储,仅有“权限”一个菜单项,添加用户或者组的操作在此完成。

◎场景设计

Proxmox超融合私有云建立起以后,不要对普通用户授予下列权限:

² 系统登录的权限。即不能直接登录宿主机的debian系统,用命令行操作相关指令或者运行shell脚本。

² 不能在web管理界面对“数据中心”的大部分菜单进行操作。

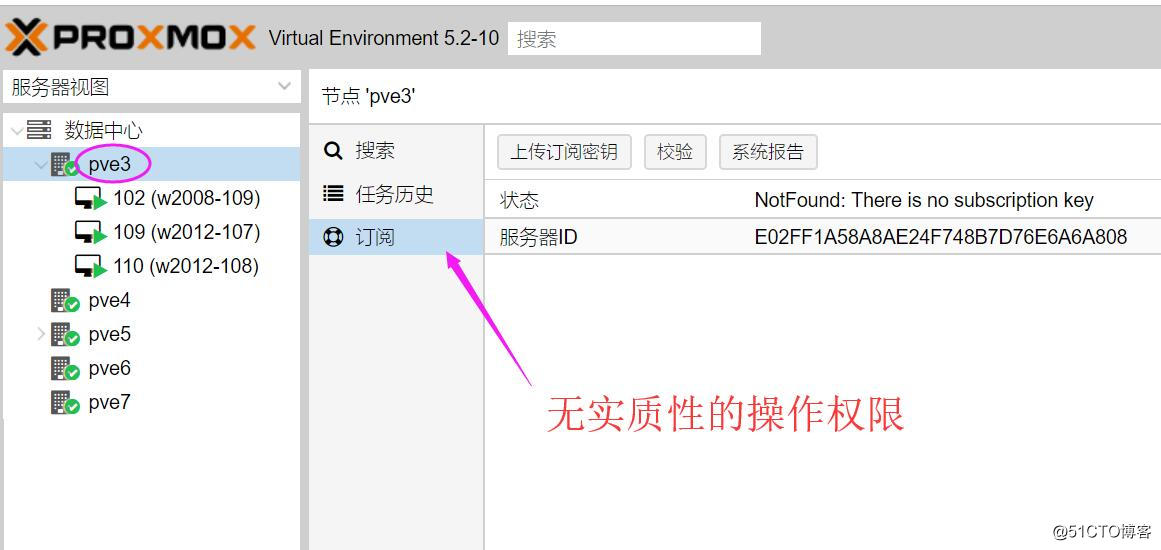

² 不能在web管理界面对“物理节点(宿主机)“所属菜单进行操作。

对这些权限做限制以后,普通用户能操作的对象,其实就只剩虚拟机、存储。这些受限制的用户,能进行的操作,也仅仅是web管理界面。虽然权力受限,但丝毫不会影响到正常的使用,而且把这个云平台的风险降低到最小。

◎某个实际案例

前几天,刚部署完一套五节点的proxmox超融合私有云集群,并把管理权限移交给开发人员。考虑到开发人员没有系统管理方面的经验,时不时我会登录上去看看。我看见上面已经创建了虚拟机,并且给虚拟机安装了操作系统。但仔细检查,发现技术人员在创建时,并没有很好的利用资源,虚拟机的磁盘使用的是本地存储,而不是建立在高可用存储ceph之上。

为保证系统的稳定性,使开发人员专注于本职工作,我联系了决策人,希望我来帮他们负责proxmox超融合私有云底层,其它技术人员使用资源就好。

本来是想授权给某人,能创建虚拟机,并对虚拟机进行管理。但我折腾了一整天,还没有实验出结果。于是,就先这样授权操作:我先给他们创建好虚拟机,由他们自己去管理虚拟机,包括安装虚拟机操作系统。

◎授权过程及具体操作

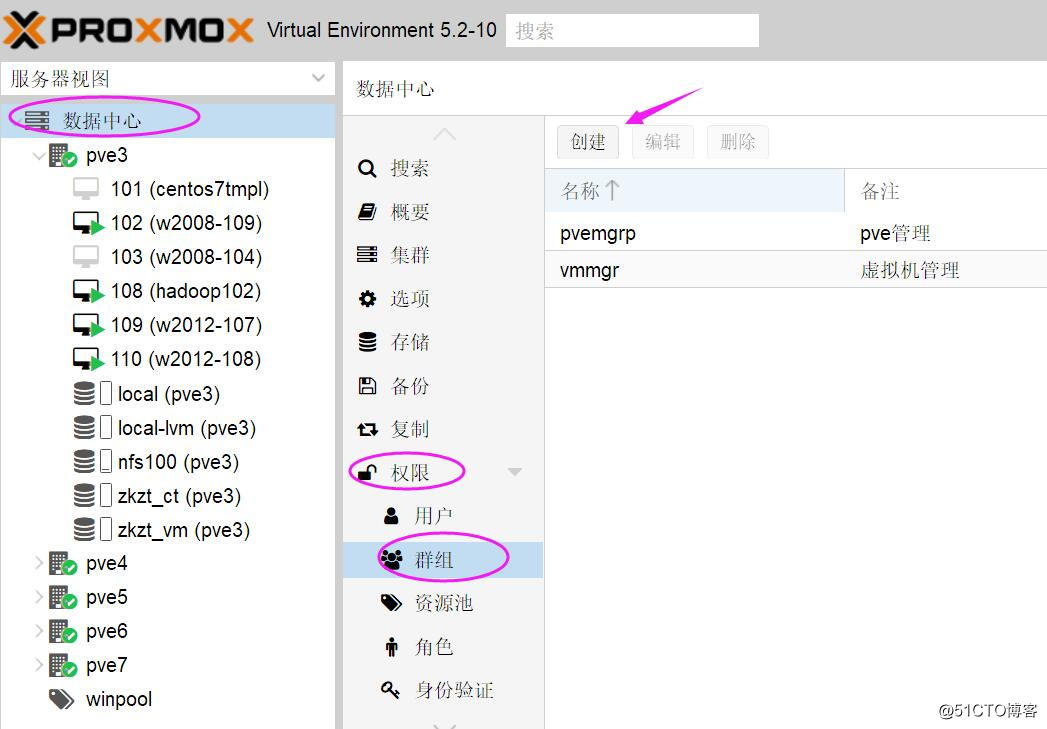

Ø 创建群组:此为可选项,此为方便多人对同一授权对象进行管理。

1. Proxmox web管理界面,找到相关操作菜单,点击创建。

2. 填写一个容易辨识的群组名称,备注可填可不填。

Ø 创建用户:创建是必须的,而且是授权的前提条件。

1、 Proxmox web管理界面,找到相关操作菜单,点“添加”按钮。

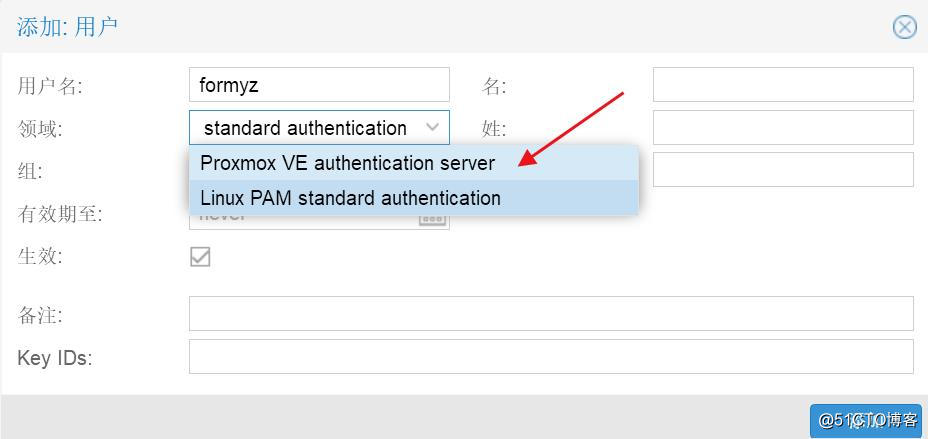

2、 添加用户的界面填写用户名,领域选择pve 验证服务器。如果选pam,则需要登录宿主机系统,创建系统账号…

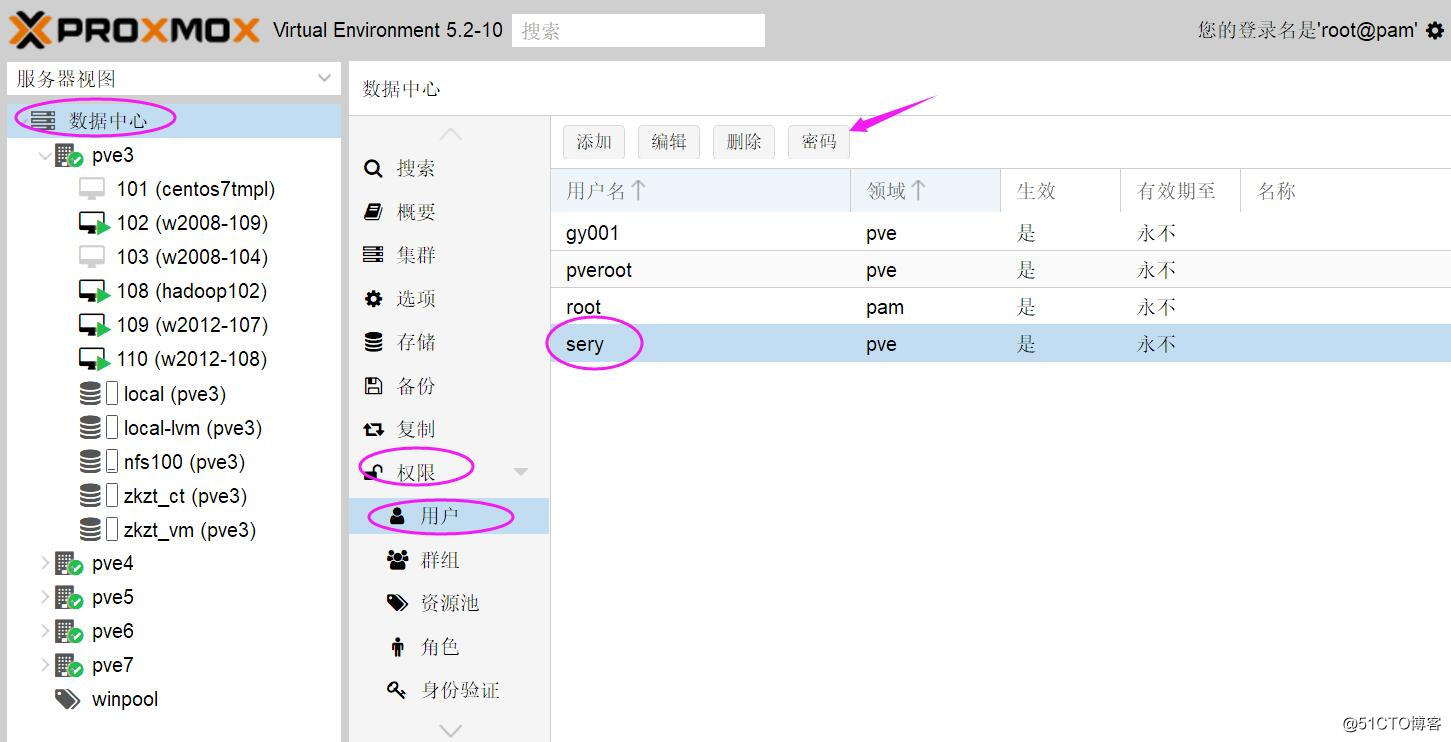

3、 给创建好的用户设置密码。为安全起见,强烈建议设置复杂密码。

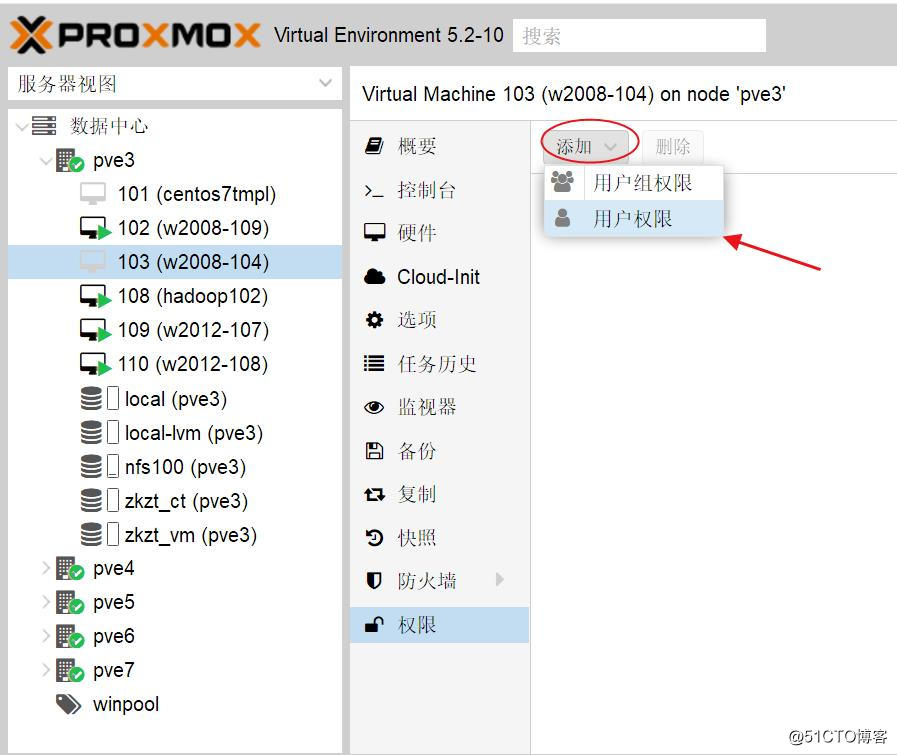

Ø 虚拟机授权

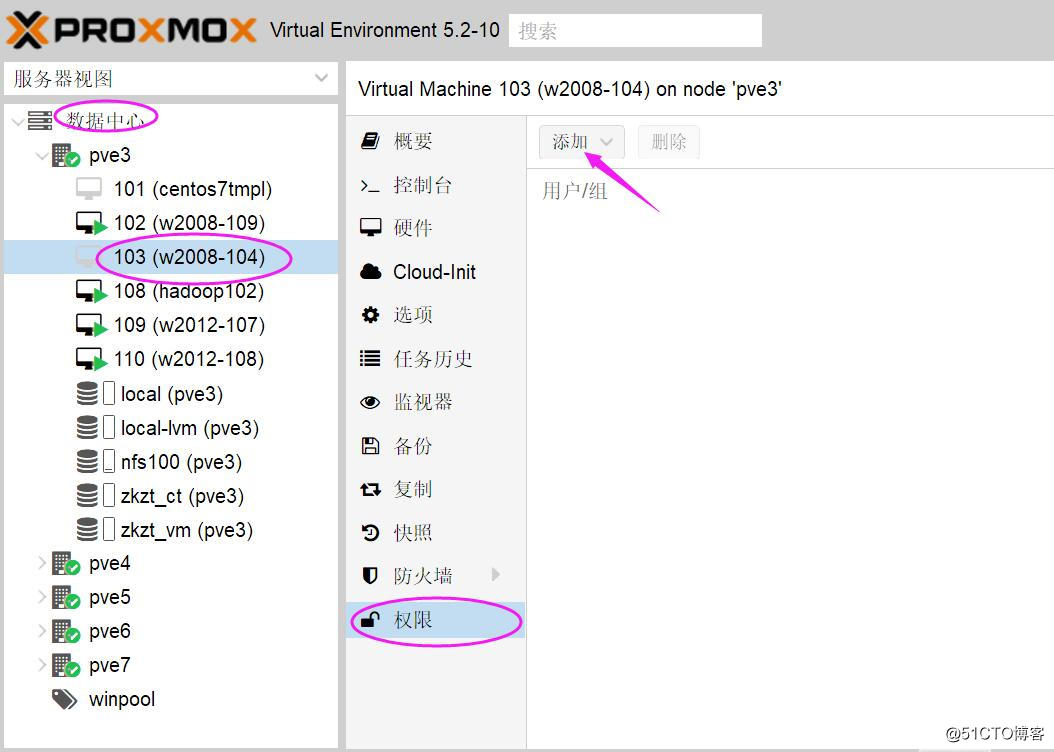

1、 Proxmox web管理界面,选择创建好的虚拟机,菜单项选择“权限”,再点击“添加”。

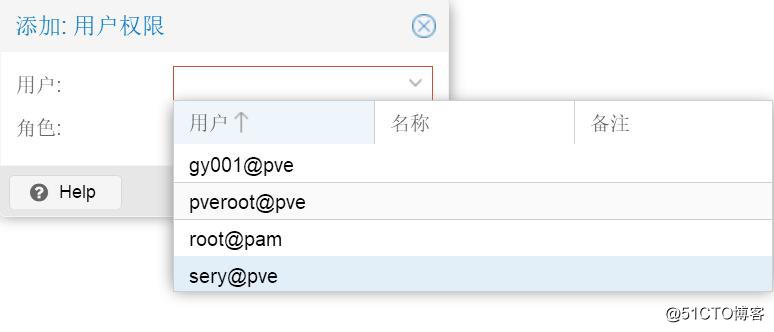

2、 添加可选“用户”,也可以选“用户组”。

3、 选中欲授权的用户或者组(必须先创建)。

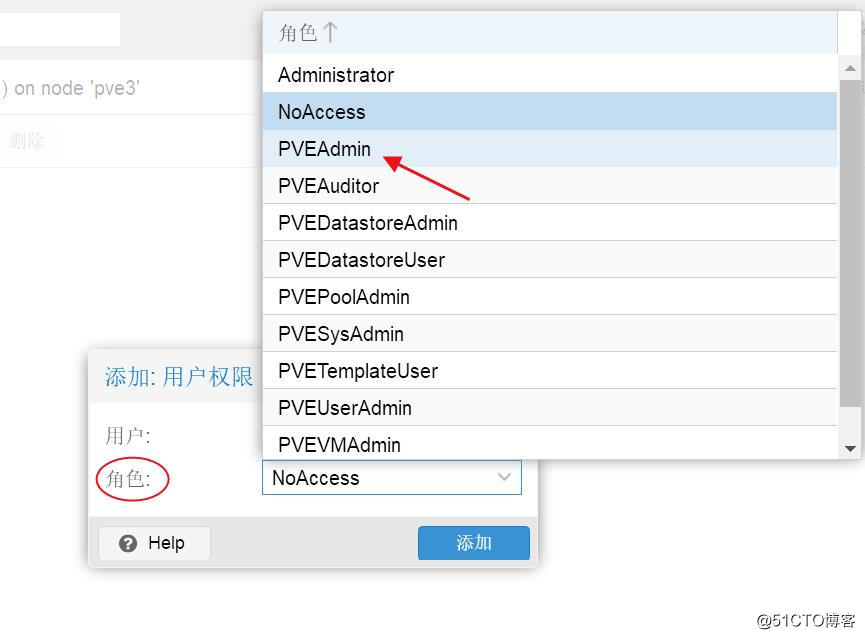

4、 角色从下拉列表选“PVEAdmin”,读者也可以尝试选择其他项。还可以自建角色,对各种权利进行组合,以满足实际需求(操作在数据中心级的“角色”菜单)。

Ø 交付使用

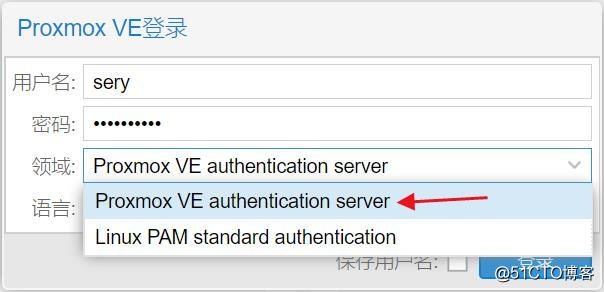

² 以上面步骤创建好的用户名登录proxmox超融合私有云集群,验证方法为PVE(默认是Linux PAM)。

² 登录到proxmox管理界面以后,可试着去创建一个虚拟机(故意越权)。因为授权的原因,不能实现此愿望。但对授权虚拟机进行操作系统安装、克隆、迁移、虚拟机安装操作系统、修改虚拟机配置等等操作,是能够正常进行的。这也与我们的设计相符合,达到预期目标。

©著作权归作者所有:来自51CTO博客作者sery的原创作品,如需转载,请注明出处,否则将追究法律责任

it学习论坛 http://www.137zw.com/