SSRF漏洞入门篇

SSRF漏洞入门篇

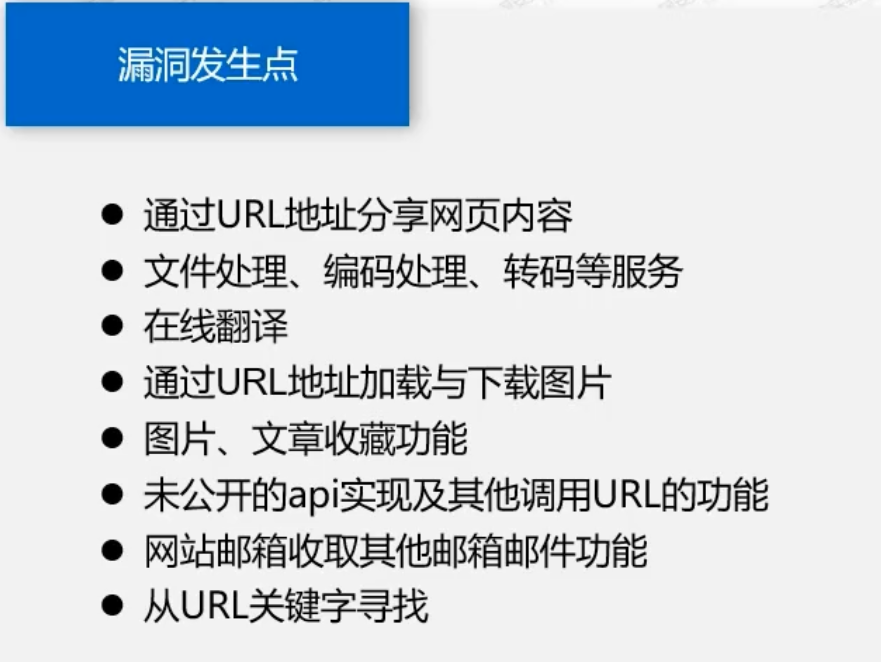

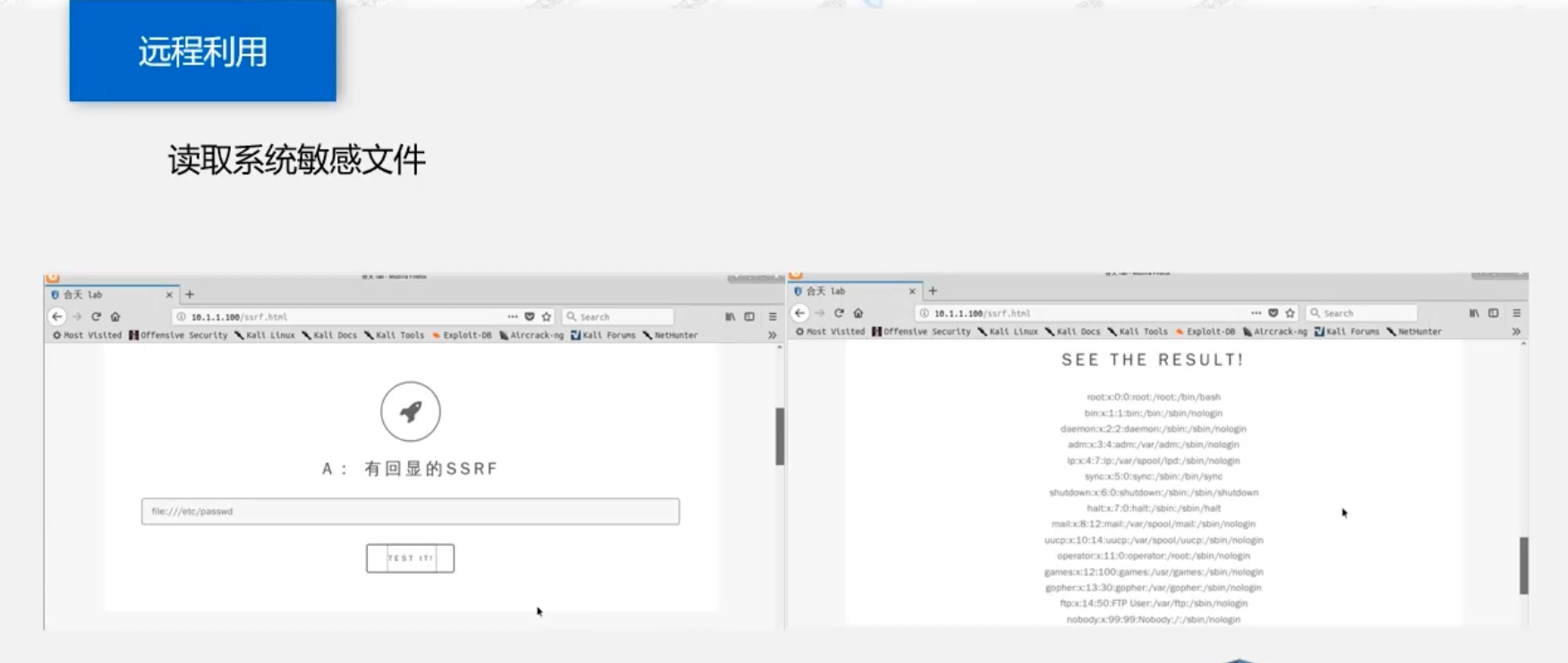

SSRF漏洞,又名服务端请求伪造漏洞。

PHP中下列函数使用不当会导致SSRF:

file_get_contents()、fsockopen()、curl_exec()函数(源码审计的时候注意点儿):

主要讲解一下两个函数(

1.

file_get_contents() 把整个文件读入一个字符串中。当读取的文件是内网文件时,便会发生危险(它同时也是文件包含漏洞的敏感函数)

2.

先拿个例子介绍一下curl_exec()......QWQ

<?php// 创建一个cURL资源$ch = curl_init();// 设置URL和相应的选项curl_setopt($ch, CURLOPT_URL, "http://www.w3cschool.cc/");curl_setopt($ch, CURLOPT_HEADER, 0);// 抓取URL并把它传递给浏览器curl_exec($ch);// 关闭cURL资源,并且释放系统资源curl_close($ch);?>

说白了,这个函数的作用就是获取一个网页

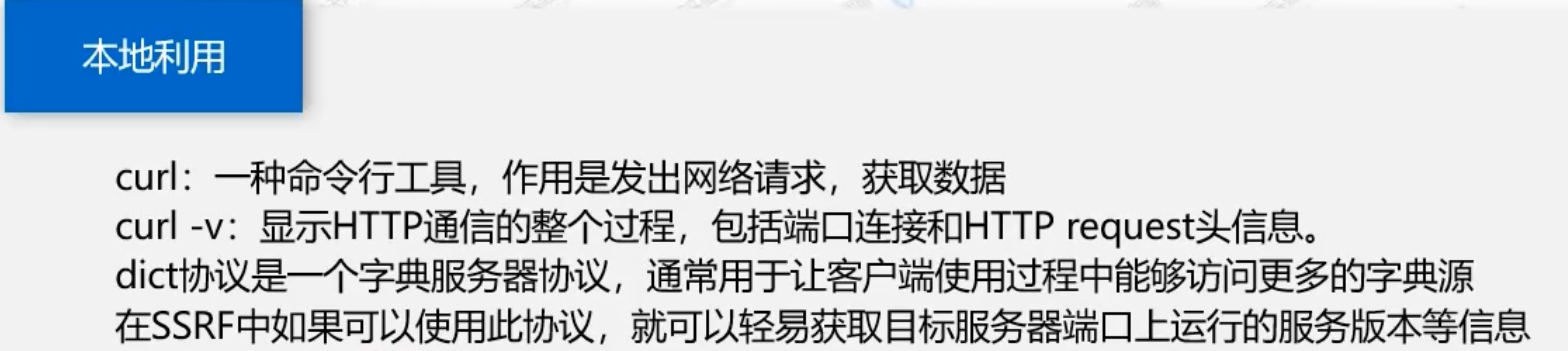

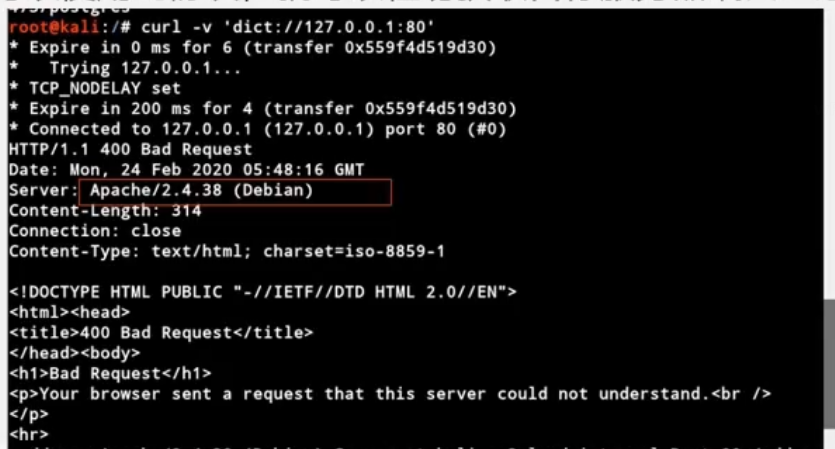

记住这个函数,这个函数的利用方式一般靠gopher,file,dict三种协议