所有Wi-Fi设备皆存在FragAttacks漏洞 个人信息可能因此遭窃

所有Wi-Fi设备皆存在FragAttacks漏洞 个人信息可能因此遭窃

知名网络安全研究人员 Mathy Vanhoef 发表一系列 Wi-Fi 设备安全漏洞,这些漏洞被统称为 FragAttacks,是碎片(Fragmentation)以及聚合攻击(Aggregation Attacks)的组合字,全球 Wi-Fi 设备无一幸免,连最新的 WPA3 规范都存在设计缺陷。位在受害者无线电范围内的攻击者,可以利用 FragAttacks 漏洞窃取用户信息并且攻击设备。

FragAttacks 一系列的漏洞其中 3 个来自 Wi-Fi 标准中的设计缺陷,所以大多数的设备都受到影响,而更重要的是,Mathy Vanhoef 还发现了一些漏洞,这些漏洞是由 Wi-Fi 产品中普遍存在的程序错误引起。经证实,每个 Wi-Fi 产品都至少受一个 FragAttacks 漏洞影响,并且绝大多数的产品都存在多个漏洞。

这些漏洞影响所有 Wi-Fi 的安全协议,包括最新的 WPA3 规范,甚至是 Wi-Fi 最初的安全协定 WEP 都在影响范围中,也就是说,从 1997 年 Wi-Fi 发布一样,这些设计缺陷已经成为 Wi-Fi 的一部分。值得庆幸的是,设计缺陷难以被黑客利用,Mathy Vanhoef 提到,因为这些设计缺陷必须要有用户参与,才有可能被滥用,又或是只有在使用不常见的网络配置时,才有可能被实现。

因此 FragAttacks 漏洞最大的隐忧,还是在 Wi-Fi 产品的程序错误,其中几个漏洞可轻易地被恶意攻击者利用。

FragAttacks 漏洞包括了一个明文注入漏洞,恶意攻击者可以滥用实作缺陷,将一些恶意内容注入到受保护的 Wi-Fi 网络中,尤其是攻击者可以注入一个精心建构的未加密 Wi-Fi 讯框(Frame),像是透过诱使客户端使用恶意 DNS 服务器,以拦截用户的流量,或是路由器,也可能被滥用来绕过 NAT 或防火墙,进而使攻击者之后可以攻击本地端中的 Wi-Fi 设备。

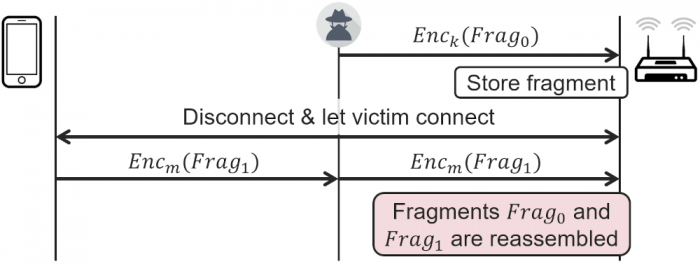

另外还有一些实作漏洞,例如即便发送者未通过身分验证,部分路由器也会将交握讯框发送给另一个客户端,这个漏洞让攻击者不需要用户交握,即可执行聚合攻击注入任意讯框。还有一个极为常见的实作错误,便是接收者不检查所有片段是否属于同一讯框,这代表攻击者可以混和两个不同讯框的片段,来伪造讯框。

即便部分设备不支持分段或是聚合功能,但是仍然容易受到攻击,因为这些设备会将分段的讯框,当做完整的讯框进行处理,在部分情况这可能会被滥用来注入数据封包。

Mathy Vanhoef 表示,发现这些漏洞很让人惊讶,因为在过去几年中,Wi-Fi 的安全性实际上应该获得改善。过去 Mathy Vanhoef 团队所发现的 KRACK 攻击,其后来加入的防御机制已经被证明其安全性,而且最新的 WPA3 安全规范也获得安全性改进,但是本来可以被用来防止新发现的设计缺陷之一的功能,并未在实践中实际被采用,而另外两个设计缺陷则是在先前未被广泛研究的 Wi-Fi 功能中被发现。

因此 Mathy Vanhoef 也强调,即便是最著名的安全协议,都要仔细进行分析,定期测试 Wi-Fi 产品的安全漏洞也是非常重要的工作。为了保护广大的用户,安全更新工作已经进行了 9 个月,现在才对外揭露漏洞信息,漏洞修补工作由 Wi-Fi 联盟和 ICASI 进行监督,MathyVanhoef 提到,当设备还没接收到关于 FragAttacks 漏洞的安全更新,用户要确保网站使用 HTTPS 协议,并且尽可能安装所有可用的更新,以缓解部分攻击。

来自: cnBeta